GhostChat: app de relacionamento falso rouba dados de vítimas

GhostChat é um app falso de namoro que instala spyware, coleta dados do celular e pode dar acesso total a contas de mensagens das vítimas

compartilhe

SIGA

Pesquisadores da empresa de cibersegurança ESET descobriram uma campanha de espionagem digital que usa o aplicativo falso de relacionamentos GhostChat para infectar celulares Android e roubar dados das vítimas. O software malicioso se apresenta como uma espécie de “Tinder”, apresentando perfis femininos falsos, provavelmente operados por criminosos pelo WhatsApp.

Segundo comunicado da empresa, a operação tem como foco principal usuários no Paquistão e combina engenharia social, spyware para celular, ataques a computadores e sequestro de contas de mensagens.

Leia Mais

O GhostChat nunca esteve disponível na Google Play Store. Para instalá-lo, as vítimas precisam baixar o arquivo manualmente e ativar a opção de instalar aplicativos de fontes desconhecidas. O aplicativo tenta parecer confiável copiando o ícone de um app legítimo chamado USA Dating App Without Payment, embora não tenha qualquer relação com ele.

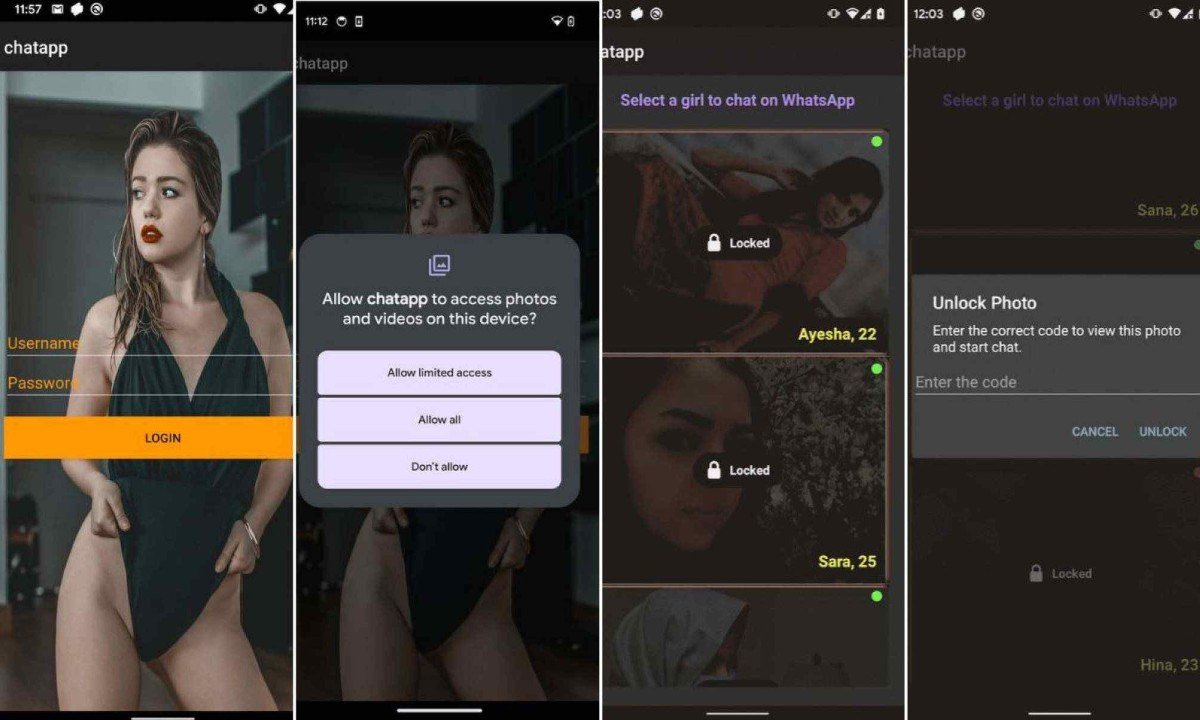

Depois de instalado, o GhostChat solicita diversas permissões no dispositivo e apresenta uma tela de login. É nesse momento que começa a primeira camada de engano.

As credenciais de acesso não são verificadas por nenhum servidor externo. Elas estão simplesmente escritas dentro do código do próprio aplicativo. Na prática, isso significa que quem distribui o app também entrega o login e senha que a vítima deve usar.

Depois do login, o aplicativo exibe 14 perfis femininos com foto, nome e idade. Todos aparecem como bloqueados. Quando a vítima tenta abrir um perfil, o aplicativo solicita um código de desbloqueio. Mas, assim como o login, esses códigos também estão embutidos no aplicativo e não são validados online.

Quando o usuário “consegue” acesso aos perfis, o WhatsApp abre automaticamente já direcionando para conversa com aquele número. No entanto, os pesquisadores acreditam que, do outro lado da conversa, estão os próprios criminosos ou pessoas ligadas à operação. Cada perfil está associado a números de WhatsApp paquistaneses.

Segundo a ESET, os operadores provavelmente usam vários chips locais ou serviços que fornecem números do país para reforçar a credibilidade do golpe.

Espionagem silenciosa

Enquanto a vítima acredita estar usando um aplicativo de namoro, o spyware já está ativo em segundo plano desde o momento em que o app é aberto — mesmo antes do login.

O malware realiza uma coleta inicial de dados que inclui identificador do dispositivo, lista completa de contatos, arquivos armazenados no celular e até imagens, PDFs e documentos do Office. Todos esses dados são enviados para servidores controlados pelos golpistas.

Depois da primeira coleta, o aplicativo mantém vigilância constante. Ele monitora novas fotos criadas ou recebidas e envia automaticamente ao servidor. Além disso, a cada cinco minutos, verifica se existem novos documentos no aparelho.

O mesmo servidor usado pelo GhostChat também aparece ligado a ataques contra computadores. Um deles utiliza uma técnica conhecida como ClickFix, que consiste em enganar o usuário para que ele mesmo execute códigos maliciosos.

Nesse caso, os criminosos criaram um site falso imitando o PKCERT, órgão oficial de resposta a emergências cibernéticas do Paquistão. O site exibia alertas falsos sobre ameaças à infraestrutura nacional e orientava a vítima a clicar em um botão de atualização.

Ao seguir as instruções, o usuário acabava baixando e executando um arquivo DLL malicioso, uma espécie de “porta secreta” que permite que o criminoso entre no computador da vítima quando quiser.

Sequestro de contas do WhatsApp

O golpe ainda inclui uma terceira frente chamada pelos pesquisadores de GhostPairing, focada em sequestrar contas do WhatsApp. Nesse caso, os criminosos criaram outro site falso, desta vez se passando por um canal oficial do Ministério da Defesa do Paquistão. O site convida a vítima a entrar em uma suposta comunidade e exibe um código QR.

Ao escanear o código, a vítima vincula sua conta ao dispositivo dos criminosos, da mesma forma que faria para usar WhatsApp Web. Isso dá aos atacantes acesso completo ao histórico de mensagens, contatos e conversas em tempo real.

Embora o WhatsApp envie alerta sobre novo dispositivo conectado, muitas vezes isso acontece quando o acesso já foi comprometido.

Operação coordenada e difícil de rastrear

Para os pesquisadores, o que torna essa campanha especialmente preocupante é a integração de diferentes técnicas de ataque. A operação combina engenharia social sofisticada, spyware para celular, malware para computador e sequestro de contas de mensagens.

Até agora, não há atribuição confirmada a um grupo específico. Também não está claro como o aplicativo é distribuído, o que dificulta estimar quantas pessoas podem ter sido afetadas.

Siga nosso canal no WhatsApp e receba notícias relevantes para o seu dia

A ESET compartilhou as descobertas com o Google. O sistema Google Play Protect já bloqueia versões conhecidas do spyware.