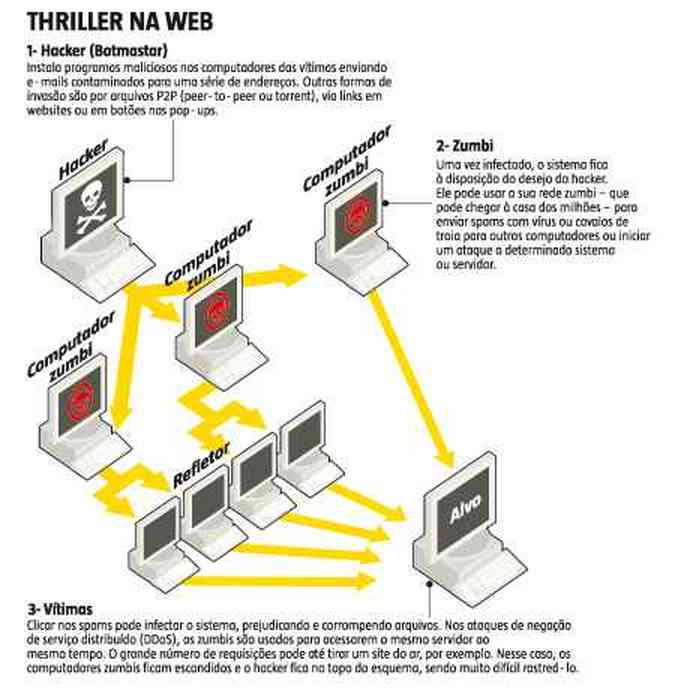

Apelidadas de redes zumbis, por não controlarem suas atividades, as botnets são utilizadas também para diversas ações criminosas, como ataque de phishing (fraudes eletrônicas que roubam dados pessoais), envio de spam ou ataque de negação de serviço distribuído (veja arte), o DDoS, da sigla em inglês Distributed Denial of Service. Este último é que foi a estratégia usada pelos Anonymous para sobrecarregar os sites dos bancos e tirá-los do ar. O botmaster (hacker mestre) determina que as máquinas infectadas acessem o servidor simultaneamente e ele não consegue atender a demanda.

Segundo Raphael Labaca Castro, especialista de Awareness & Research da ESET na América Latina, cibercriminosos compram esses softwares no mercado negro e não precisam de grande conhecimento técnico para espalhar o malware. “Há até redes que utilizam os PCs de suas vítimas para armazenar conteúdos ilegais, como pornografia, no HD. As imagens ficam escondidas”, exemplifica o especialista.

Pesquisadores da Kaspersky Lab afirmam que a maior botnet no Brasil é a Conficker, com cerca de três milhões de computadores infectados. Raphael Castro conta que as ameaças mais complexas surgiram partir do ano 2000 e que uma das maiores redes zumbis que já existiram foi a russa Rustock, com 30 milhões de computadores. Responsável por distribuir spam sobre medicamentos falsificados, a origem das atividades da Rustock foi descoberta em 2011 após uma operação da Microsoft com outras empresas de segurança e saúde.

A rede Zeus, com 3 milhões de clientes conectados e com o objetivo de roubar dados bancários, também foi descoberta. “Mas a gente nunca pode falar que o sistema foi inibido. (...) Encontram-se as pessoas que fazem os códigos, os fabricantes acabam, mas não os vendedores”, ressalva o especialista. No caso da operação #OpWeeksPayment, Castro acredita que uma rede, mas de voluntários, teria colaborado com os ataques.

De acordo com ele, existe uma forma de rastrear esses hackers pelo IP (sigla em inglês para Protocolo da Internet), endereço único para cada dispositivo conectado. O problema é que desta forma esbarra-se com a questão da invasão de privacidade, pois por esse meio sabe-se tudo sobre a navegação do usuário, afirma Raphael Castro. “Outro desafio é que há ainda muitas aplicações na internet para a troca de IP”, acrescenta.

Reação

Em nota, a Federação Brasileira de Bancos (Febraban) ressaltou que os ataques a sites dos bancos, se bem-sucedidos, atingem e prejudicam somente a população que utiliza os serviços eletrônicos para obter informações e realizar transações bancárias. Também informou que as instituições financeiras dispõem de mecanismos e contingências capazes de inibir eventuais ataques como os supostamente seriam tentados contra os bancos.

A Febraban ainda ressaltou que vem requerendo com empenho a aprovação de lei específica que criminalize ataques e fraudes eletrônicas. “A aprovação de uma lei sobre o tema, que vem sendo discutida no Congresso Nacional há vários anos, ajudaria no combate a este tipo de conduta”, divulgou.

Diferencie

O DoS(Denial of Service) é um ataque realizado de apenas um computador. Quando o ataque é feito por meio de vários computadores é chamado de DDoS (Distributed Denial of Service)

Na mira

Há vários motivos para a ação hacker. Primeiro por visibilidade e popularidade no meio. Segundo, assim como a atividade dos Anonymous, motivada por questões políticas e de protestos. E terceiro, os crackers, que buscam roubar bancos e descobrir senhas para fins escusos com a tecnologia.

Segurança, não repressão

O aumento de computadores zumbis nos últimos quatro anos é diretamente proporcional à quantidade de máquinas operando na internet, de acordo com Jefferson dos Anjos, diretor de tecnologia de informação de um portal de vendas mineiro. “Quanto mais recente é o sistema operacional, mais difícil fica para hackers invadirem. Por isso a importância de sempre atualizar o antivírus”, explica Jefferson.

No entanto, a segurança na internet não deve ser confundida com repressão. O certo, para o diretor, é informar as pessoas sobre os perigos presentes na rede e não impedi-las de navegar por onde quiserem. “É preciso haver livre-arbítrio e consciência no mundo virtual”, comenta. (Com Raphael Pires)

Como prevenir?

» Acesse somente dados confiáveis

» Não abra anexos ou clique em links divulgados por e-mails de remetentes desconhecidos

» Deixe o firewall sempre ativo

» Atualize constantemente o seu antivírus e seus programas

» Crie senhas difíceis de decifrar. Não use a mesma senha para várias aplicações

» Sempre utilizar o site oficial da aplicação

Como identificar?

» Um técnico pode identificar se o seu computador é zumbi. Pelo gerenciador de tarefas (clique Ctrl+Alt+Del, vá em Task Manager e depois em Performance) é possível verificar se há atividade na rede que não provém do usuário. É difícil, para quem não é técnico, examinar cada aplicação do seu sistema operacional. Mas, pelo movimento dos gráficos visualizados em Performance, dá para desconfiar de alguma coisa: se o movimento está frenético e você não está executando nada, por exemplo. Há também programas específicos para análise de tráfego da rede, mas que exigem um nível de conhecimento maior para sua compreensão.

Como combater?

» A prevenção é sempre o melhor recurso de segurança. Senão, infelizmente, na maioria dos casos de computadores infectados, a formatação é a única saída eficaz. Outra opção é tentar rodar o antivírus para quebrar a conexão do hacker com o seu sistema ou deletar manualmente o arquivo infectado, porém sem muita probabilidade de sucesso.